公司新聞

據(jù)路透社和《華盛頓郵報(bào)》報(bào)道,SolarWinds旗下的Orion網(wǎng)絡(luò)監(jiān)控軟件更新服務(wù)器遭黑客入侵并植入惡意代碼,導(dǎo)致美國財(cái)政部、商務(wù)部等多個(gè)政府機(jī)構(gòu)用戶受到長期入侵和監(jiān)視。

黑客通過滲透開源項(xiàng)目,向其中植入被黑組件,以獲得相關(guān)數(shù)據(jù)資產(chǎn),軟件供應(yīng)鏈攻擊已經(jīng)成為黑客攻擊的重要突破口。同類事件頻繁曝出:2013年的棱鏡門事件、2015年的XcodeGhost事件、2017年的Xshell后門代碼、2020年的SolarWinds供應(yīng)鏈攻擊事件等。此外,據(jù)《2020軟件供應(yīng)鏈狀態(tài)》報(bào)告表明,此類“下一代”供應(yīng)鏈攻擊比往年暴增 430 %。由此可見,供應(yīng)鏈攻擊已成為黑客“喜聞樂攻”的重要目標(biāo)。黑客何以對供應(yīng)鏈攻擊樂此不疲?

知己知彼,推斷攻擊成功原因

1.非法認(rèn)證

通過在SolarWinds的產(chǎn)品中植入后門代碼,攻擊者可以跟隨產(chǎn)品更新進(jìn)入到SolarWinds的大部分客戶網(wǎng)絡(luò)環(huán)境中。沒有身份認(rèn)證的訪問請求被成功接收,在訪問鏈路中隨意通行。

2.認(rèn)證簡單

由于攻擊者獲取的是正規(guī)廠商的證書并利用其對自身進(jìn)行簽名,這使得所有信任該證書的機(jī)構(gòu)都存在被入侵的風(fēng)險(xiǎn)。而大部分系統(tǒng)僅具備單一的認(rèn)證方式,難以從多維度驗(yàn)證用戶身份,通過身份驗(yàn)證的用戶也依舊可信度不高。

3.絕對信任

由于SolarWinds的令牌已經(jīng)被用戶所信任,攻擊者可以偽造SolarWinds令牌,欺騙并繞過防護(hù),在目標(biāo)網(wǎng)絡(luò)環(huán)境中建立高權(quán)限賬戶,等待時(shí)機(jī),完成攻擊目標(biāo)。而系統(tǒng)僅在登錄時(shí)做身份認(rèn)證,沒有持續(xù)的驗(yàn)證用戶身份,追查用戶行為合理性,對用戶行為異常監(jiān)測并及時(shí)響應(yīng)。4.越權(quán)訪問

攻擊者很可能已經(jīng)非法獲取了SolarWinds內(nèi)網(wǎng)高級權(quán)限,創(chuàng)建了高權(quán)限賬戶,維持了多個(gè)入口點(diǎn),而高權(quán)限賬戶的創(chuàng)建無相應(yīng)的審批流程,難以及時(shí)發(fā)現(xiàn)。

零信任方案如何應(yīng)對新型供應(yīng)鏈攻擊?

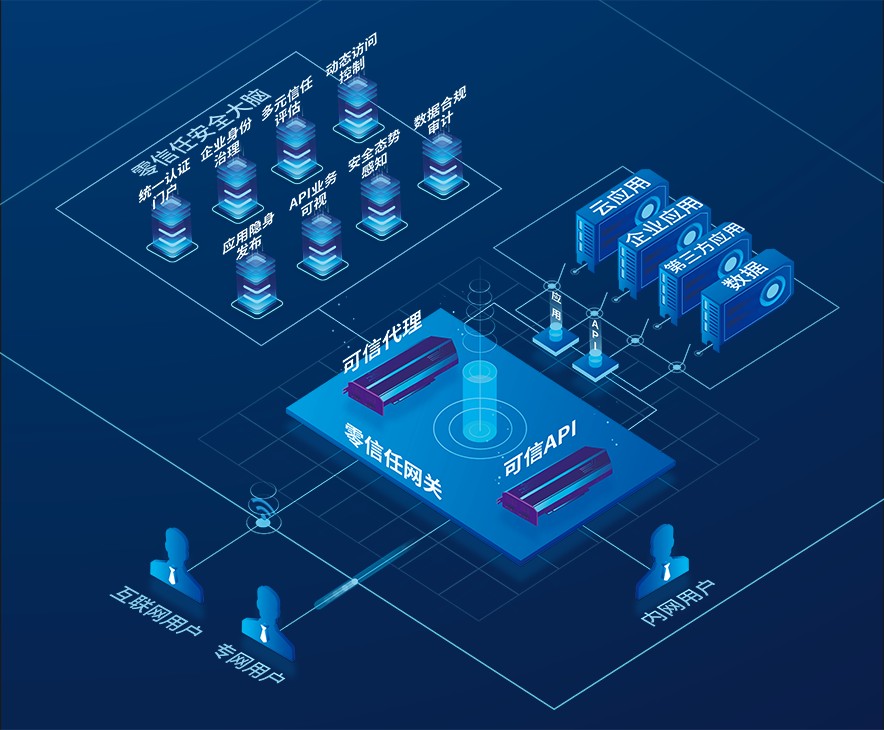

任子行智行零信任安全解決方案,核心基于SDP架構(gòu),嚴(yán)格控制任何內(nèi)部或外部的網(wǎng)絡(luò)鏈接或信息請求,通過全面完善的身份認(rèn)證體系,多維度、多因子、持續(xù)性驗(yàn)證訪問用戶身份,對合理用戶的合規(guī)訪問進(jìn)行獨(dú)立的隧道建立,實(shí)時(shí)監(jiān)測業(yè)務(wù)系統(tǒng)間API接口調(diào)用,實(shí)現(xiàn)全方位、多角度訪問控制,收斂攻擊暴露面,降低攻擊成功概率。

任子行零信任方案架構(gòu)

1.身份生命周期管理,及時(shí)發(fā)現(xiàn)未知賬號異常創(chuàng)建

方案以身份管理為基石,為企業(yè)信息化建設(shè)提供唯一的用戶身份數(shù)據(jù),以及完整的賬戶生命周期管理。支持多種賬戶數(shù)據(jù)源,如 AD、LDAP、以及任何提供 SCIM 標(biāo)準(zhǔn) API 的應(yīng)用,可快速導(dǎo)入企業(yè)既有賬戶體系。支持對賬戶的創(chuàng)建、變更、停用、刪除等進(jìn)行流程審批,避免未知賬號的留存產(chǎn)生威脅風(fēng)險(xiǎn)。

2.身份持續(xù)多維驗(yàn)證,嚴(yán)格控制合法用戶合規(guī)訪問

方案以持續(xù)多元認(rèn)證評估,通過生物特征、行為分析、地理位置、使用設(shè)備等多種方式驗(yàn)證用戶身份。通過端口敲門技術(shù),僅允許合法客戶端的流量通過,能夠防止黑客通過高危端口在內(nèi)網(wǎng)收集信息、利用漏洞、發(fā)起攻擊,從而起到核心資產(chǎn)隔離、應(yīng)用保護(hù)的作用。全方位記錄所有用戶訪問中的行為日志和操作日志,結(jié)合終端風(fēng)險(xiǎn)監(jiān)測,智能描繪用戶畫像,識別異常訪問,有效降低安全隱患。

3.數(shù)據(jù)調(diào)用流量監(jiān)測,統(tǒng)一處理數(shù)據(jù)流轉(zhuǎn)防止濫用

通過終端的威脅檢測及安全響應(yīng)、API接口的精細(xì)控制,阻斷資產(chǎn)與資產(chǎn)之間的通道,資產(chǎn)內(nèi)部只允許合法的業(yè)務(wù)訪問請求進(jìn)來,從而防止病毒橫向移動(dòng)及擴(kuò)散。作為企業(yè)API調(diào)用的統(tǒng)一出口和權(quán)限認(rèn)證中心,實(shí)現(xiàn)數(shù)據(jù)轉(zhuǎn)換和數(shù)據(jù)調(diào)用日志分析,攔截非法調(diào)用請求,智能預(yù)警,及時(shí)發(fā)現(xiàn)故障并處理。

4.聯(lián)防聯(lián)控即時(shí)響應(yīng),全面升級防守陣線應(yīng)對威脅

方案集成網(wǎng)絡(luò)安全威脅與事件管理平臺,內(nèi)置大數(shù)據(jù)存儲和多種深度分析引擎,融合基于ATT&CK攻擊鏈的12步法,有效發(fā)現(xiàn)網(wǎng)絡(luò)內(nèi)部的失陷資產(chǎn)、安全事件攻擊和潛伏威脅等,及時(shí)預(yù)警和響應(yīng)。聯(lián)動(dòng)響應(yīng)零信任安全大腦,對風(fēng)險(xiǎn)評估高的訪問主體及時(shí)變更授權(quán)策略,有效減少風(fēng)險(xiǎn)訪問。